1. CSRF

1. CSRF의 정의

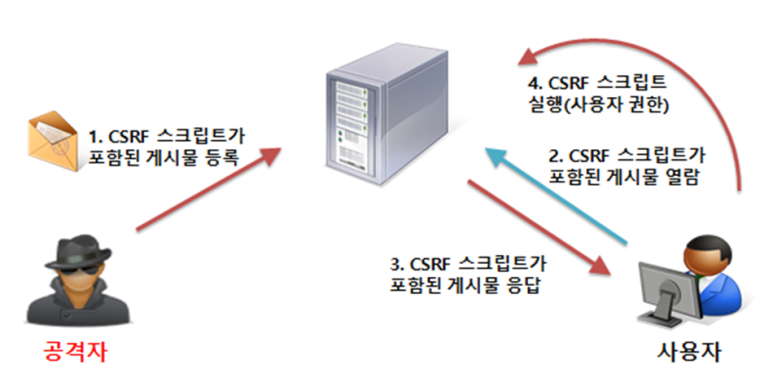

세션 쿠키, SSL 인증서, 윈도우 도메인 인증과 같이 정상 사용자가 인증된 상태에서 사용자 요청을 공격자가 변조함으로써 정상 사용자의 권한으로 게시글을 추가, 변조, 개인정보 변경 등의 악의적인 행위를 수행하는 공격

2. XSS vs CSRF

| | XSS | CSRF |

| 공통점 | 웹 브라우저에 악성 스크립트를 입력 | |

| 차이점 (공격 실행 주체) |

공격자가 웹 브라우저에 악성스크립트를 삽입하여 공격을 진행 | XSS와 동일하게 악성스크립트를 삽입하고 실행주체가 공격자가 아닌 정상 사용자, 서버 측에 정상 사용자의 권한으로 행위를 요청 |

3. 실습

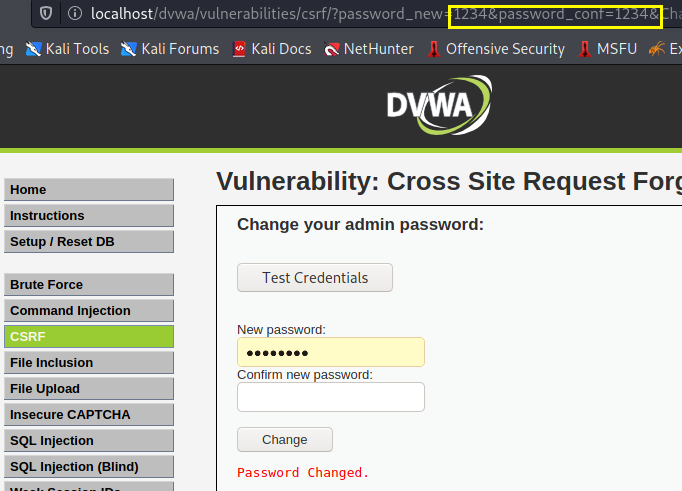

패스워드를 1234로 변경

패스워드를 1234로 변경하였습니다.

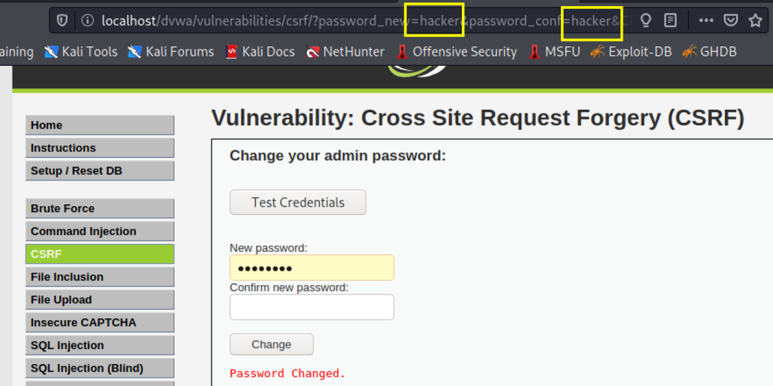

1234인 패스워드를 hacker로 변경

1234로 변경하고 난 후에 주소값을 보니 1234가 패스워드라고 위에 써있습니다.

hacker로 변경됨

위에 1234값을 hacker로 변경하여 비밀번호를 변경해보았습니다.

실제로 변경이 됩니다.

2. File Inclusion

1. 정의

- 소스 코드 안에 웹 서버 내 혹은 원격의 다른 파일을 삽입하여 공격자가 원하는 코드를 실행하는 공격.

- 공격자가 지정한 URL 내 php파일을 적절한 검증 혹은 필터링 없이 읽어 들여 사용할 때 발생.

- 서버 내 파일의 내용이 유출되거나 공격자가 작성한 코드를 서버가 실행하는 등의 피해를 입을 수 있음.

2. 종류

a. LFI (Local File Inclusion) 로컬 파일 인클루젼

LFI

b. RFI (Remote File Inclusion) 원격 파일 인클루젼

3. 실습

File1 링크를 클릭하면 웹 브라우저에서 url 주소 중에 ?page의 파라미터가 include.php에서 file1.php로 변경되는 것을 알 수 있으며 페이지를 호출할 때 다른 파일을 include하여 실행한다는 것을 알 수 있습니다.

페이지를 호출 할때 다른 파일을 include하여 실행한다는 것을 알 수 있습니다.

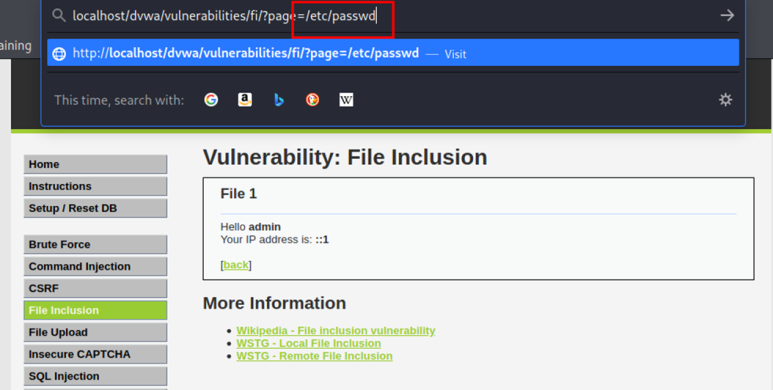

a. LFI실습

LFI 실습

File1.php를 클릭 했을 때 주소창에 표시되는 page의 파라미터의 file1.php를 /etc/passwd로 수정합니다.

LFI 실습2

수정 후에 웹 브라우저 상단을 확인해보면, /etc/passwd 파일의 내용을 확인 할 수 있습니다.

b.RFI 실습

RFI 실습

페이지 상단에 google.com/robots.txt의 파일을 적으면, robots.txt의 내용이 출력되는 것을 확인 할 수 있습니다.

robots.txt의 문제점

robots.txt : 검색 엔진이 웹 서버에 방문했을 때 가장 먼저 확인하는 사항(파일)으로 홈페이지의 디렉터리와 파일에 대한 검색 조건을 지정 =>정보노출 취약점

보안설정을 잘하면 괜찮지만, 잘안되면 문제점이 생길 수 있습니다.

DB계정이 노출된다면 노출된 DB계정을 통해 직접 내부에 접근이 가능하며 민감정보들을 확인 할 수 있습니다.

보안설정을 잘해야합니다.

배제방법. (kisa. 인터넷상 개인정보 노출의 문제점및 대응방안)

'보안' 카테고리의 다른 글

| [웹모의해킹] 4. SQL Injection (0) | 2021.06.10 |

|---|---|

| [웹모의해킹] 3. File Upload, Insecure Captha (0) | 2021.06.10 |

| [웹모의해킹] 1. DVWA구성, Command Injection,Brute Force Attack (0) | 2021.06.10 |

| [웹취약점진단] 5. 웹쉘 실습편 (예제2) (1) | 2021.06.09 |

| [웹취약점진단] 4. 웹쉘 이론편 (3) | 2021.06.09 |

댓글