LIST

1. Xss(DOM)

1. 개념

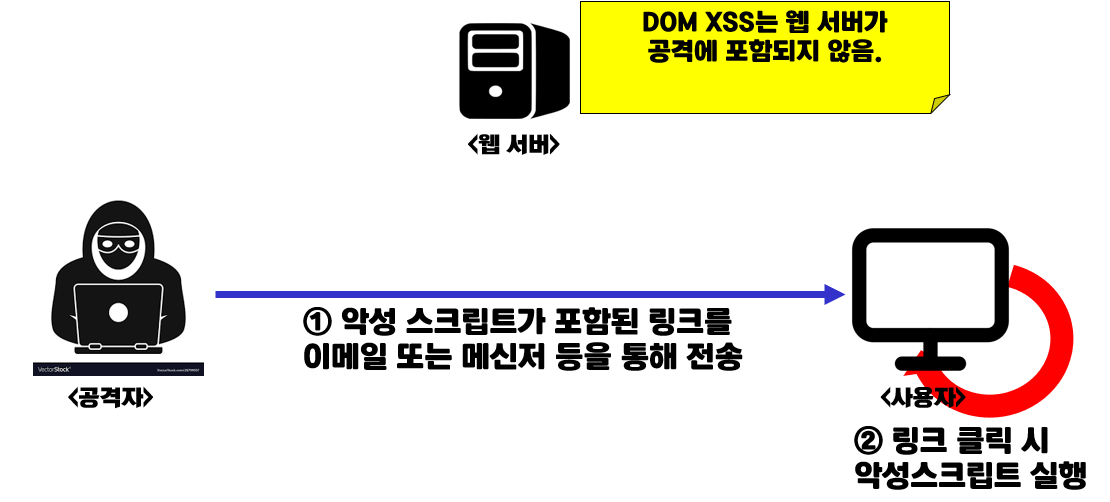

피해자의 브라우저가 HTML 페이지를 구문 분석할 때마다 공격 스크립트가 DOM 생성의 일부로 실행되면서 공격함.

페이지 자체는 변하지 않으나, 페이지에 포함되어 있는 브라우저 측 코드가 DOM환경에서 악성코드로 실행됨.

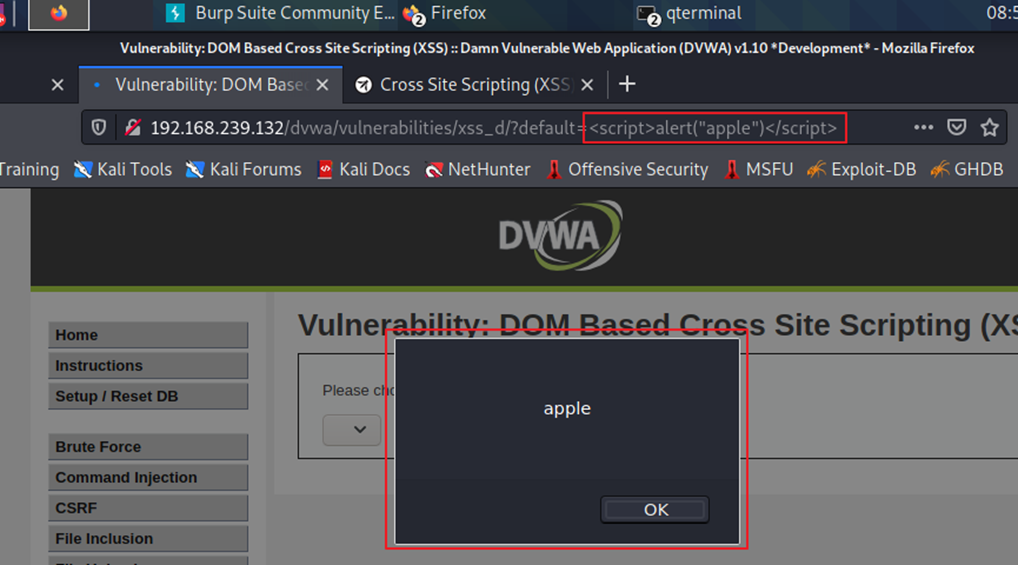

2. DVWA 실습

3. 대응방안

3-1. 입,출력 값 검증 및 무효화

- 스크립트 등 해킹에 사용될 수 있는 코딩에 사용되는 입력 및 출력 값에 대해서 검증하고 무효화한다.

- 입력 값에 대한 유효성 검사를 미리한다.

- <Script> 태그 등 위험한 문자 입력 시에 문자 참조로 필터링하고 서버에서 브라우저로 전송시 문자를 인코딩한다.

3-2. 위험 문자 인코딩

반응형

LIST

'보안' 카테고리의 다른 글

| 악성 코드 (6) | 2024.10.16 |

|---|---|

| [웹모의해킹] 7. XSS(Relected,Stored) (0) | 2021.07.05 |

| [웹모의해킹] 5. Weak Session IDs (1) | 2021.07.01 |

| [웹모의해킹] 4-2. Blind SQL Injection (0) | 2021.06.10 |

| [웹모의해킹] 4. SQL Injection (0) | 2021.06.10 |

댓글